La cyberattaque spectaculaire, en mai 2021, contre l'un des pipelines les plus importants des États-Unis a une fois de plus mis les ransomwares au cœur des préoccupations publiques. Cependant, ils ne constituent pas la seule source de danger à laquelle les particuliers, les entreprises et les organisations sont exposés sur le net. Les attaques DDoS et les vols de données font eux aussi sans cesse de nouvelles victimes.

Pour vous protéger de ces dangers, vous devez d'abord savoir à quoi vous avez affaire. Dans notre article, vous en saurez plus sur les types de cyberattaques les plus courants et les méthodes de défense prometteuses.

Distributed Denial of Service Attack (DDoS)

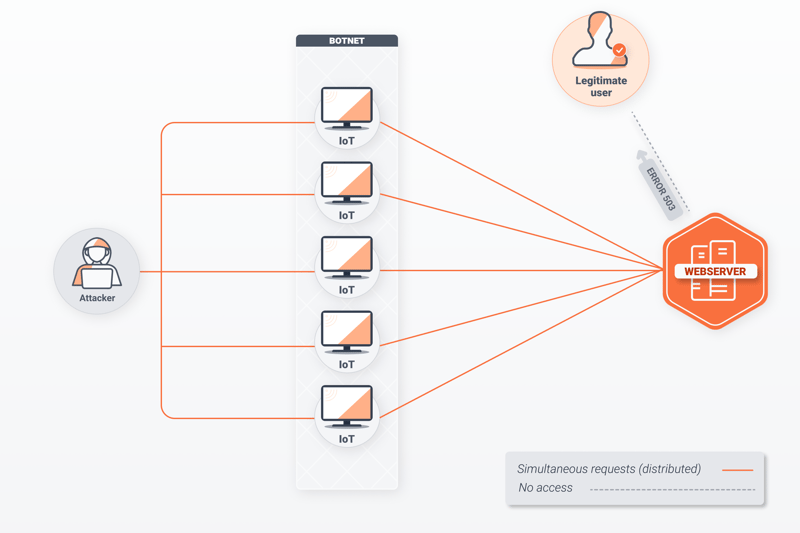

L'objectif d'une attaque DDoS est de paralyser un serveur ou un réseau en le submergeant de requêtes. La plupart des applications Internet fonctionnent selon le modèle client/serveur. Par exemple, si quelqu'un consulte la page principale du Monde, son appareil (client) envoie une demande au serveur à l'URL www.lemonde.fr.

Les serveurs web sont capables de répondre à plusieurs milliers de demandes par seconde, mais pas à un nombre infini. D'une part, la bande passante est limitée, d'autre part, le matériel, à un certain point, devient surchargé. Si le serveur est alors inondé de demandes, tout d'abord, le temps de réponse augmente, comme dans un centre d'appels, lorsque trop de personnes appellent. Dans le pire des cas, le trafic s'effondre complètement. Les utilisateurs reçoivent le message « Erreur 503 » (Service Unavailable).

Dans les attaques DDoS, les criminels disposent de plusieurs ordinateurs ou appareils IoT qui envoient des requêtes simultanément (distributed : distribué). Ces ordinateurs forment ce que l'on appelle un botnet. Il s'agit souvent d'appareils qui ont été préalablement infectés par des virus ou des logiciels malveillants dans le monde entier. Il n'est pas rare que leurs propriétaires ne soient pas au courant de l'attaque.

Les types d'attaques DDoS

Bien que toutes les attaques DDoS visent à provoquer un déni de service, les attaques peuvent cibler différents points de la connexion réseau. Les attaques dites multi-vecteurs recouvrent plusieurs types.

- 1.

Les attaques basées sur le volume ciblent la bande passante disponible. Il s'agit notamment de saturations UDP (User Datagram Protocol), où les robots inondent les ports UDP de paquets de données UDP jusqu'à ce que les serveurs tombent en panne. Avec le protocole de contrôle de transmission (TCP), UDP est l'un des protocoles de couche de transport les plus utilisés. Il s'agit de la quatrième couche du modèle OSI, qui décrit l'architecture des protocoles de réseau. Les saturations DNS fonctionnent de manière similaire, en bombardant les serveurs DNS de requêtes. Ce sont les serveurs qui transcrivent les URL, comme airbnb.com, en adresses IP, comme 3.232.178.39.

- 2.

Les attaques visant les applications portent sur la couche des applications. Il s'agit de la couche supérieure du modèle OSI qui régit l'interface entre les utilisateurs et les applications. Les attaques dites Slowloris envoient par exemple des requêtes incomplètes. Le nombre de connexions ouvertes augmente alors rapidement ; le serveur ne répond plus aux demandes légitimes. Les serveurs web Apache sont une cible populaire.

- 3.

Les attaques de protocole exploitent les vulnérabilités des protocoles Internet. Les attaques de type Syn-flood, par exemple, trompent la poignée de main à trois voies du protocole TCP. Une poignée de main régit l'établissement d'une connexion entre deux appareils. Dans le protocole TCP, une demande SYN est suivie d'une réponse ACK du serveur et d'une confirmation SYN-ACK du client. Toutefois, si la demande SYN contient une adresse IP incorrecte, le serveur attend en vain une réponse. S'il y a trop de demandes erronées, le système s'effondre.

Comment reconnaître une attaque DDoS ?

Si un site web se charge soudainement de manière inhabituellement lente, une attaque DDoS n'en est pas toujours la cause, car un pic de demandes peut également surcharger le serveur. Cependant, certains signes indiquent qu'il s'agit d'une attaque DDoS :

il y a de très nombreuses demandes provenant de la même adresse IP ou du même endroit

il y a un pic de trafic inhabituel

une requête ping qui teste la disponibilité d'un hôte dans un réseau renvoie le message d'erreur « Timeout » pour le serveur affecté

en appelant le site web, le message d'erreur 503 apparaît

Comment prévenir les attaques DDoS ?

Il est impossible d'empêcher une attaque DDoS car les dispositifs infectés ne peuvent être contrôlés. Les mesures contre les attaques DDoS visent donc à construire des réseaux résilients.

- 1.

Dans le cas des attaques de volume, le routeur distribue les demandes entrantes à différents serveurs en utilisant la méthode anycast. Il s'agit principalement de services de sécurité du cloud qui filtrent les demandes malveillantes et ne transmettent que les demandes légitimes. Les bons fournisseurs disposent de réseaux puissants dont le débit dépasse 60 térabits par seconde (Tbps), soit plus que n'importe quel botnet.

- 2.

Pour les attaques de protocole, les fournisseurs de services proposent des programmes qui analysent le comportement des visiteurs et repoussent les bots avec des captchas, par exemple. Dans les tests, les lettres et les chiffres, par exemple, sont déformés de manière à ce que les ordinateurs ne puissent pas les lire.

- 3.

Dans le cas d'attaques d'applications, les firewalls d'applications web (WAF) forment un bouclier protecteur entre le client et le serveur. Ils fonctionnent comme des videurs qui ne laissent pas entrer les personnes suspectes en fonction de certains critères.

- 4.

Avec la limitation du débit, le serveur n'accepte qu'un certain nombre de demandes par unité de temps. Si vous définissez des seuils SYN et UDP bas, le serveur rejette toutes les demandes supérieures à ce seuil.

Les attaques DDoS les plus connues

Selon le rapport annuel du fournisseur de logiciels de sécurité Netscout, le nombre d'attaques DDoS est passé à plus de 10 millions dans le monde en 2020. Certaines d'entre elles ont été portées à l'attention du public :

En septembre 2017, des bots chinois ont envoyé des millions de paquets de données à différents serveurs de Google. L'attaque par submersion UDP a atteint un débit de 2,5 Tbps, ce qui fait d'elle la plus grande attaque DDoS jamais mesurée. Elle est restée sans conséquences.

En février 2020, le serveur cloud Amazon Web Services a signalé une attaque DDoS de trois jours avec un débit de 2,3 Tbps. L'attaque multi-vectorielle a exploité une faiblesse dans le protocole CLDAP (Connectionless Lightweight Directory Access Protocol) qui est le protocole standard de l'industrie pour accéder aux annuaires. Les clients d'AWS n'ont subi aucun dommage.

En octobre 2016, le célèbre botnet Mirai a attaqué les serveurs du fournisseur de DNS Dyn, qui relie les URL à l'adresse IP correspondante. En conséquence, des plateformes telles que Twitter, GitHub, Reddit et Netflix ont été temporairement inaccessibles. Dans le même temps, Mirai a publié le code à l'origine de ces attaques DDoS.

Ransomware

Avec les ransomwares, les criminels piratent les systèmes informatiques et utilisent un logiciel pour crypter les fichiers stockés sur les disques durs. Ils demandent une rançon en échange du mot de passe qui décrypte les fichiers. Tout comme les attaques DDoS, les attaques par ransomware visent souvent les réseaux d'énergie ou les établissements de santé.

Les courriels de phishing, les pièces jointes infectées par des chevaux de Troie ou les réseaux informatiques insuffisamment protégés servent de porte d'entrée aux ransomwares. Les victimes sont aussi bien des particuliers que des entreprises et des autorités.

Comme pour les attaques DDoS, les pirates sont souvent situés dans des pays comme la Chine, l'Iran, la Russie ou la Corée du Nord, où les poursuites sont impossibles. De plus, les victimes doivent généralement payer la rançon en bitcoins ou autres crypto-monnaies, ce qui rend difficile la traçabilité du destinataire.

Les types d'attaques de ransomware

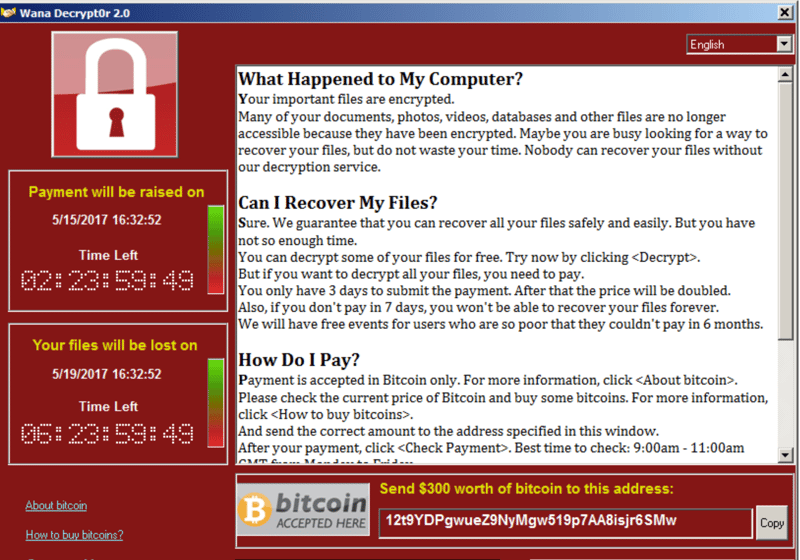

Outre les attaques classiques de Cryptolocker ransomware, il existe également le Screenlocker ransomware, qui verrouille l'écran. Dans ce cas-là, les victimes doivent payer une rançon pour que les criminels le déverrouillent. Dans certains cas, ils menacent également de publier des données sensibles.

Comment reconnaître une attaque de ransomware ?

En général, le logiciel fait apparaître un écran informant de l'attaque qui a eu lieu et fournissant des instructions sur la manière de payer la rançon. D'autres signes d'une attaque de ransomware sont :

Les fichiers qui ne peuvent plus être ouverts

Les fichiers qui apparaissent soudainement sans extension ou avec l'extension .crypto

Des fichiers texte (extension .txt) portant des noms suspects tels que « _Décryptez vos fichiers » ou « _Ouvrez-moi » dans les dossiers concernés.

Voici à quoi peut ressembler une attaque de ransomware

ATTENTION : Tous les experts en cybersécurité recommandent explicitement aux victimes d'attaques de ransomware de NE PAS payer la rançon. D'une part, il n'y a aucune garantie d'obtenir le mot de passe promis, d'autre part, les payeurs encouragent le modèle commercial criminel. Au contraire, les victimes doivent déposer une plainte et contacter l'ANSSI (Agence nationale de la sécurité des systèmes d'information).

Comment prévenir les attaques de ransomware ?

Toute personne qui respecte les règles générales de sécurité informatique est bien protégée contre les attaques de ransomware. Ces règles sont les suivantes :

Faites des sauvegardes régulières. Comme le ransomware recherche spécifiquement les répertoires de sauvegarde et crypte également les dossiers, vous devez conserver les supports de données hors ligne. Une possibilité, par exemple, est d'utiliser des disques durs externes qui ne sont connectés que lorsque cela est nécessaire.

Maintenez tous les logiciels à jour, car les versions périmées peuvent présenter des vulnérabilités.

Désinstallez les plug-ins qui ne sont pas nécessaires et désactivez les macros par défaut.

Empêchez l'exécution de scripts et de contenus actifs par un double-clic.

Si possible, n'installez pas le navigateur localement sur le lieu de travail, mais utilisez des serveurs de terminaux avec une connexion de bureau à distance.

Attribuez des droits d'écriture sur les lecteurs réseau avec parcimonie. N'utilisez que des mots de passe complexes pour vous connecter.

N'autorisez l'accès à distance que via une connexion VPN sécurisée et avec une authentification à deux facteurs.

Utilisez des firewalls avec des filtres IP et des Whitelisting-services. Il s'agit de listes qui répertorient les adresses IP autorisées et confidentielles et protègent ainsi le serveur.

Proposez des formations sur le thème de la cybersécurité. Les employés peuvent par exemple apprendre à reconnaître les courriels suspects et à éviter les sites web malveillants.

Les attaques de ransomware les plus connues

Selon le FBI, il y a eu plus de 4 000 attaques de ransomware par jour depuis 2016. Les attaques suivantes sont parmi les plus importantes :

En mars 2019, une attaque de ransomware a paralysé les systèmes informatiques du producteur d'aluminium Norsk Hydro. Pendant des semaines, la production des usines n'a fonctionné que manuellement. L'entreprise n'a pas payé de rançon et a pu récupérer les données affectées grâce aux sauvegardes.

Le plus grand producteur de viande du monde, JBS, a payé une rançon de 11 millions de dollars en mai 2021 pour remettre ses systèmes informatiques en ligne. Le groupe de hackers russes REvil était à l'origine l'attaque.

Sur la côte est des États-Unis, l'approvisionnement en pétrole a été quasiment interrompu pendant une semaine en mai 2021 après que des extorqueurs de ransomware ont mis hors service l'infrastructure informatique de la Colonial Pipeline Company. Ils ont utilisé un accès VPN non protégé comme vulnérabilité. La société a payé une rançon de 4,4 millions de dollars, mais le FBI a pu par la suite récupérer la plupart des bitcoins.

Vol de données

Bien que le terme "vol de données" soit utilisé fréquemment, les cybercriminels ne copient que des fichiers numériques lors des vols de données. Ils veulent généralement utiliser les comptes de messagerie d'autres personnes pour des activités illégales, voler de l'argent ou des informations confidentielles ou porter atteinte à la réputation des victimes. Le vol d'identité consiste souvent à utiliser l'identité de la victime pour commettre des crimes sans être inquiété.

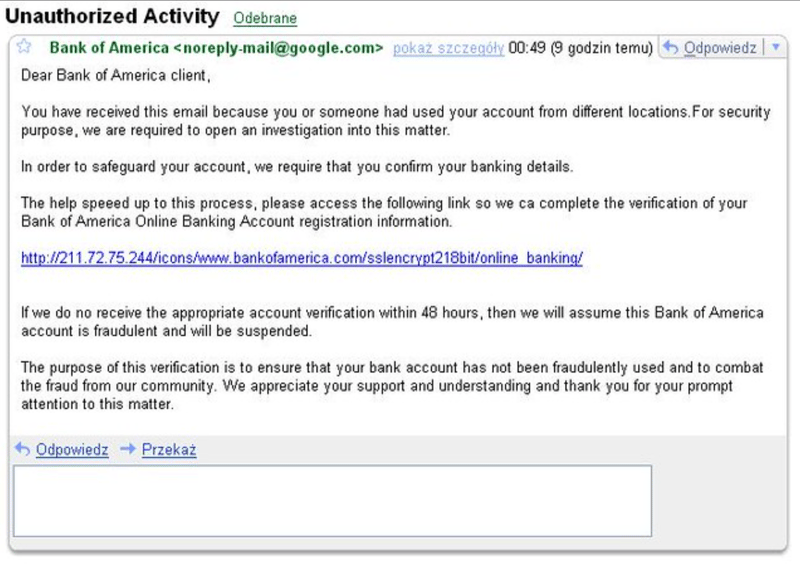

La plupart des vols de données se produisent sur internet par le biais de courriels de type phishing, de réseaux insuffisamment sécurisés ou de sites web infectés. Dans les entreprises cependant les employés en interne sont souvent responsables de la diffusion non autorisée de contenus indignes de confiance. Il n'est pas rare que cela se produise par vengeance, après un licenciement par exemple.

Regardez attentivement : les courriels de phishing sont souvent reconnaissables au premier coup d'œil mais ils sont aussi parfois bien déguisés

Comment reconnaître un vol de données ?

Lorsque des criminels parviennent à accéder à des comptes bancaires, des transactions suspectes ont généralement lieu peu de temps après. Dans d'autres cas, les pirates publient les données volées sur internet pour nuire aux victimes. Dans de nombreuses autres fuites de données cependant les personnes concernées ne découvrent souvent l'incident que des années plus tard.

Comment prévenir les vols de données ?

Comme pour les deux autres types de cyberattaques, les criminels exploitent les faiblesses des systèmes informatiques. Ces directives permettent de protéger vos données :

Pour tous les comptes utilisateur, choisissez des mots de passe complexes composés de chiffres, de majuscules, de minuscules et de caractères spéciaux et changez-les au moins tous les six mois.

Mettez régulièrement à jour les firewalls et les programmes antivirus.

Cryptez les données sur les supports physiques de données tels que les clés USB et les disques durs externes et utilisez également des mots de passe complexes.

Supprimez les comptes des anciens employés au terme de leur contrat de travail et ne permettez à des tiers d'accéder au réseau de l'entreprise que dans des cas exceptionnels.

Conscientisez les employés au phishing, aux sites web malveillants et à l'ingénierie sociale. Celle-ci désigne une méthode par laquelle les pirates gagnent la confiance des victimes sur les réseaux sociaux et les incitent à révéler des informations confidentielles telles que des mots de passe.

Les vols de données les plus connus

Contrairement aux attaques DDoS et ransomware, les fuites d'informations confidentielles ont eu lieu avant l'invention d'internet. Néanmoins, au XXIe siècle les vols de données touchent des millions de personnes dans le monde entier. Ces incidents ont fait la une des journaux ces dernières années :

En mars 2020, des hackers ont infiltré les serveurs de la plateforme de chat vidéo CAM4 et ont volé plus de 10 milliards de fichiers. Parmi eux figuraient des noms réels ainsi que des journaux de discussion et de paiement. Les victimes ont ainsi pu être soumises à un chantage pendant des années.

En mars 2018, des criminels ont piraté les systèmes informatiques de la plus grande base de données biométriques au monde. Aadhaar, qui est gérée par le gouvernement indien, stocke les caractéristiques biométriques telles que les empreintes digitales, les photos et les scans de l'iris de plus d'un milliard de citoyens indiens.

En novembre 2018, la chaîne hôtelière Marriott International a annoncé que des inconnus avaient eu accès aux données des cartes de crédit de 500 millions de clients. L'incident s'est produit en 2014 mais n'a été remarqué qu'en 2018.

Conclusion

Les attaques DDoS, les ransomwares et les vols de données constituent une menace sérieuse pour la sécurité de vos données numériques. Avec des programmes antivirus et des firewalls puissants, des mots de passe complexes (que vous pouvez gérer de manière pratique et sûre avec un gestionnaire de mots de passe) et une mise à jour régulière de vos logiciels, vous réduisez la probabilité d'être victime d'une attaque. Les filtres IP et les serveurs cloud qui redirigent les requêtes des bots aident à lutter contre les attaques DDoS.

Il convient d'être très prudent avec les courriels et les sites web suspects, qui servent souvent de porte d'entrée aux logiciels malveillants. Si vous êtes victime d'une cyberattaque, vous devez immédiatement contacter la police.