En moyenne, un internaute possède 150 comptes. De plus en plus de personnes atteignent leurs limites avec les nombreux mots de passe pour la banque en ligne, les réseaux sociaux ou les e-mails. En outre, 81 % de tous les vols de données peuvent être attribués à des mots de passe volés. FIDO2 promet une authentification sûre et rapide — sans mot de passe. Nous vous expliquons comment fonctionne FIDO2 et quels en sont les avantages.

Qu'est-ce que FIDO2 ?

FIDO2 est une méthode d'authentification sans mot de passe de l'Alliance Fido et du World Wide Web Consortium (W3C) pour les appareils mobiles et les navigateurs. L'acronyme FIDO signifie Fast Identity Online. La méthode permet de s'identifier aux services en ligne à l'aide d'un dispositif sécurisé sans avoir à saisir de mot de passe.

En 2012, PayPal, Lenovo, Infineon, Nok Nok Labs, Validity Sensors et Agnitio ont fondé l'Alliance FIDO pour faire progresser l'identification en ligne sans mot de passe. Par la suite, d'autres sociétés de premier plan telles que Microsoft, Google et Samsung ont rejoint l'alliance. La deuxième version de la norme FIDO est apparue en 2018 sous le nom de FIDO2. Selon l'intention des fondateurs, l'algorithme de la FIDO doit être accessible pour permettre une large utilisation.

De nombreuses applications et systèmes d'exploitation utilisent déjà FIDO2 sans que les utilisateurs s'en aperçoivent. Le service de connexion Microsoft Windows Hello, qui nécessite la saisie d'un code numérique, en est un exemple. Le code PIN correct est stocké localement sur l'ordinateur et est indissociablement lié à l'appareil. Si les cybercriminels parvenaient à deviner la combinaison de chiffres, ils devraient également voler l'ordinateur pour pouvoir se connecter avec succès.

Les caractéristiques principales de FIDO2 sont les suivantes :

authentification à l'aide de clés matérielles externes ou de clés matérielles intégrées aux dispositifs, au lieu de demander un mot de passe en ligne.

Authentification à deux facteurs

cryptographie asymétrique à clé publique/privée

stockage local des preuves de légitimité

Le processus FIDO2 en un coup d'œil

Clés matérielles

Au lieu de taper un mot de passe, les utilisateurs de FIDO2 se légitiment au moyen d'un dispositif de confiance, appelé authentificateur. La connexion entre l'authentificateur et le navigateur est établie via Bluetooth, USB ou NFC. Il y a un choix à faire :

Les clés USB telles que celles de Yubico ou SecureClick, également appelées clés FIDO2 ou jetons FIDO2.

Des cartes à puce telles que la carte acoustique WEGA 3DSA 2.0.

Trusted Platform Module (TPM), des puces intégrées qui sont standard dans de nombreux smartphones, ordinateurs portables et PC.

Smartphones ou ordinateurs portables : dans ce cas, une application permet de vérifier l'empreinte digitale ou le code PIN, par exemple.

Authentification à deux facteurs

De nos jours, de plus en plus d'applications utilisent une authentification à deux ou même plusieurs facteurs. Par exemple, l'utilisateur doit se connecter avec son nom d'utilisateur et son mot de passe et également entrer un code envoyé par SMS. Cette méthode est très sûre, mais prend beaucoup de temps. S'il n'y a pas de réseau téléphonique disponible, par exemple, la connexion n'est pas possible.

L'authentification à deux facteurs de FIDO2 s'appuie également sur deux éléments indépendants pour légitimer les utilisateurs. Cependant, il ne nécessite pas de deuxième canal, car le dispositif remplace le SMS. L'authentificateur et une connexion internet sont donc suffisants pour l'authentification. Les solutions possibles sont les suivantes :

Une solution totalement sans mot de passe, par exemple avec une carte à puce ou un module TPM ainsi qu'une caractéristique biométrique ou un code PIN.

Une combinaison du nom de l'utilisateur, du mot de passe et du jeton. Dans ce cas, FIDO2 améliore la sécurité des procédures courantes de connexion par mot de passe.

Cryptographie à clé publique/privée asymétrique

Les méthodes traditionnelles d'authentification par mot de passe sont symétriques, car l'utilisateur et le site web connaissent tous deux le bon mot de passe. Si la saisie lors de la connexion correspond au mot de passe stocké sur le site web, l'utilisateur est légitimé. Toutefois, cette méthode présente l'inconvénient que des tiers peuvent pirater le serveur et ainsi voler le mot de passe.

FIDO2, quant à elle, est basée sur la cryptographie asymétrique à clé publique/privée, dans laquelle une paire de clés est utilisée. Alors que la clé publique est accessible au public, la clé privée reste localement sur l'appareil. À chaque fois qu'un message est échangé, l'expéditeur crypte les données avec la clé publique. Pour le décrypter, le destinataire a besoin de la clé privée. Il n'est pas possible de la déduire de la clé publique.

Comment fonctionne FIDO2 ?

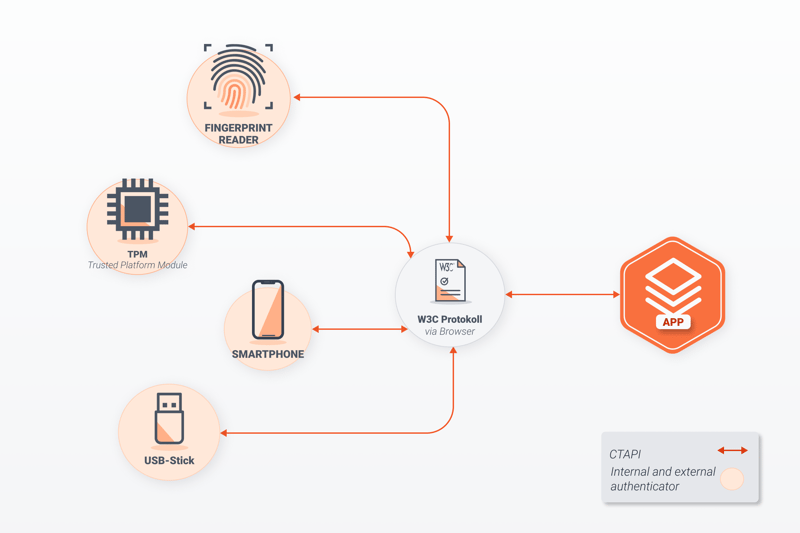

FIDO2 utilise le protocole CTAP (Client to Protocol) de l'Alliance FIDO et l'API WebAuthn du W3C. L'interface CTAP permet aux navigateurs et aux plateformes d'établir une connexion avec un appareil conforme via USB, NFC ou Bluetooth. Lorsque l'application (navigateur ou application) se connecte à l'authentificateur, elle envoie une instruction. L'authentificateur répond soit en fournissant les données nécessaires, soit en signalant une erreur.

Le protocole WebAuthn, quant à lui, définit une interface par laquelle les applications web intègrent la cryptographie à clé publique/privée dans un navigateur pour permettre l'authentification. Cela se fait en communiquant avec l'authentificateur (module TPM ou clé externe) via le protocole CTAP.

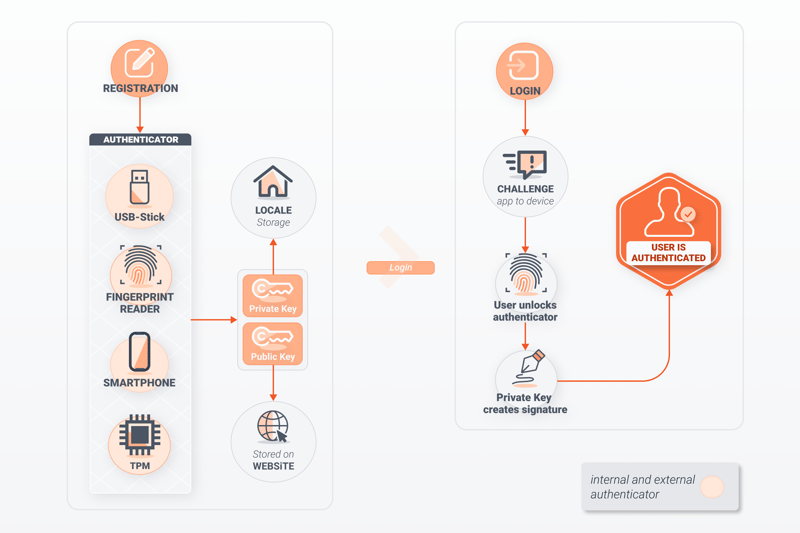

La communication entre le serveur web et l'utilisateur final se fait en plusieurs étapes :

- 1.

Les utilisateurs s'inscrivent sur un site web, par exemple avec leur adresse électronique et un code PIN ou une empreinte digitale.

- 2.

La clé USB ou le module TPM génère une clé privée et une clé publique pour ce site web.

- 3.

L'application web stocke la clé publique, tandis que la clé privée reste en local.

- 4.

Lors des connexions ultérieures, l'application web envoie une demande de vérification à l'appareil.

- 5.

L'utilisateur déverrouille l'authentificateur avec son empreinte digitale ou saisit son code PIN. Cette étape est facultative avec certains authentificateurs. Il est également possible, par exemple, de configurer la clé de manière à pouvoir l'insérer dans le port USB de l'ordinateur portable. Dans ce cas, cependant, la sécurité est un peu plus faible.

- 6.

Si la saisie est correcte, l'authentificateur génère une signature numérique avec la clé privée stockée localement.

- 7.

Le navigateur envoie la signature numérique à l'application web.

- 8.

Si la signature est vérifiée avec succès par l'application web, l'utilisateur final est authentifié.

Fonctionnement de la registration avec FIDO2

Comment utiliser FIDO2 ?

Un navigateur prenant en charge le standard FIDO2 est nécessaire pour l'identification. En outre, le service web ou l'application en question doit également être compatible avec FIDO2. Cette dernière s'applique à tous les services Microsoft tels qu'Outlook, OneDrive et Office ainsi qu'à de nombreuses plateformes telles que Twitter, GitHub et Dropbox.

Lorsqu'un utilisateur se connecte pour la première fois, un enregistrement est nécessaire. Il est possible de choisir soi-même la méthode d'authentification. Avec Windows Hello, par exemple, la première connexion fonctionne comme suit :

Sélectionnez Démarrer > Paramètres > Comptes > Options de connexion.

Sous Administration, sélectionnez l'authentificateur parmi Reconnaissance du visage, Reconnaissance des empreintes digitales et PIN.

Pour ajouter une clé de sécurité supplémentaire, connectez-vous à votre compte Microsoft. Sélectionnez Sécurité > Options de sécurité supplémentaires.

Sélectionnez Ajouter une nouvelle méthode de connexion ou de vérification.

Cliquez sur Utiliser une clé de sécurité et sélectionnez votre type de clé (USB ou NFC) et appuyez sur Suivant.

Insérez votre clé (par exemple, une clé USB).

Créez un code PIN ou saisissez le code PIN que vous avez déjà créé.

Effleurez la surface de la clé USB si nécessaire. Cette mesure de sécurité sert uniquement à vérifier qu'il y a vraiment quelqu'un derrière le PC.

Donnez un nom à votre clé de sécurité pour l'identifier de façon unique.

À partir de maintenant, connectez-vous avec Windows Hello et la clé de sécurité.

Le système FIDO2 est-il sûr ?

La cryptographie à clé publique/privée est considérée comme très sûre car il est presque impossible de deviner la clé privée. Cela rend FIDO2 plus fiable que les méthodes d'authentification classiques basées sur les mots de passe, où les pirates peuvent facilement découvrir les mots de passe, notamment ceux qui sont peu robustes.

En outre, FIDO2 offre les avantages suivants :

Les informations d'identification sont uniques sur chaque site web.

Elles sont uniquement stockées localement sur l'appareil, mais pas sur un serveur web. Cela élimine le risque de phishing et de fuite de données.

Les données de connexion ne peuvent pas être utilisées pour suivre le comportement des utilisateurs sur Internet, car la paire de clés est générée de manière unique pour chaque site Web.

Contrairement aux procédures de connexion par mot de passe, il est possible de définir et de stocker plusieurs paires de clés pour un même utilisateur. Cela signifie que la connexion est possible même si une paire de clés est perdue.

Cependant, même FIDO2 n'offre pas une sécurité à cent pour cent. Si quelqu'un vole la clé FIDO2 et le dispositif correspondant, il peut se connecter sans le moindre problème, en fonction des paramètres. Cependant, il est plus facile de prévenir ce type de vol que le vol en ligne en gardant tout le matériel en sécurité.

Si un utilisateur perd l'authentificateur, la récupération n'est souvent possible qu'avec un code de secours ou une deuxième clé déjà enregistrée. Dans les cas concrets, cependant, la procédure dépend de la demande en question. Les sites web qui traitent des données de paiement ont généralement des exigences de sécurité plus élevées que les comptes de réseaux sociaux, par exemple.

Quels sites web sont compatibles avec FIDO2 ?

Afin d'exécuter la procédure d'authentification FIDO2, les services en ligne ont besoin de l'API Web standardisée de WebAuthn. Windows 10 et Android (à partir de la version 7.0+) sont compatibles, tout comme les navigateurs suivants :

Google Chrome

Mozilla Firefox

Microsoft Edge

Apple Safari

De nombreux sites web et applications ont également déjà implémenté l'authentification sans mot de passe avec FIDO2. Il s'agit notamment de :

Dropbox

Google Drive

OneDrive

PCloud

Google Wallet

YouTube

GMail

Conclusion

Le système FIDO2 offre une procédure sûre et simple pour utiliser des applications et des services web sans mot de passe. Avec une authentification basée sur la cryptographie asymétrique, la clé privée reste locale, ce qui offre une sécurité contre le vol de mot de passe.

Presque tous les navigateurs et systèmes d'exploitation courants, ainsi que de nombreuses applications web, sont compatibles avec FIDO2. Les utilisateurs ont besoin d'un module TPM, d'une clé FIDO2 externe, d'une carte à puce ou d'un logiciel faisant office d'authentificateur. La méthode d'authentification peut être un code PIN ou des caractéristiques biométriques. En somme, FIDO2 est une alternative à part entière et sécurisée à la connexion par mot de passe, qui devrait être particulièrement attrayante pour les internautes qui en ont assez des mots de passe.

En revanche, si vous cherchez simplement un moyen pratique de gérer en toute sécurité vos nombreux mots de passe, les gestionnaires de mots de passe constituent une bonne alternative.